新たな脆弱性「Masque Attack」 正規版アプリを悪質なアプリと取り替えてデータを盗む

前回、WireLurkerというUSBを通じてiPhoneなどに感染するマルウェアを紹介したが、そのWireLurkerよりも危険だとされる脅威が報告されている。

安心·安全なソフトウェアを保つことは常に厳しい仕事ですが、最近ではサイバーセキュリティ会社FireEyeにより確認した「Masque Attack(マスクアタック)」などのバグを見つけることが重要な課題となっている。

ロイターのによって11月10日月曜日に発行されたブログ投稿によると、サイバーセキュリティ会社FireEyeは、多くのiOSベースのデバイスが大規模な攻撃を受けやすいということを確認した。

もちろん脱獄/非脱獄デバイス関係なく危険なものである。

正規アプリをすり替える

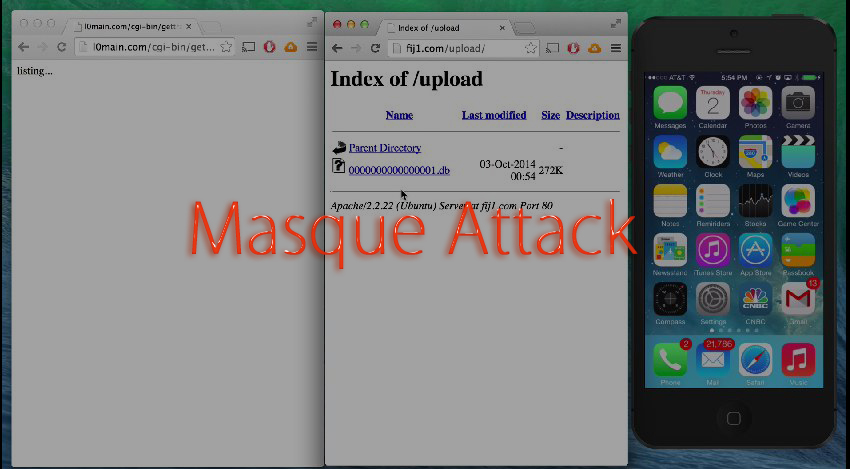

Masque Attackは正規版としてインストールされたアプリと悪質なアプリをすり替えて、メールアドレスや電話番号、パスワードなどの重要な情報を盗み取るというものである。

しかも、研究はまた、本物のアプリケーションが交換された後、元のアプリのキャッシュ内に格納された情報がまだる状態で、マルウェアが出没するアプリを介してアクセスが可能となっている。

以下の動画で紹介するのは実際にMasque Attackがどのようなものなのかというデモ動画である。

0:34

まずはじめにフィッシングSMSメッセージがURLと共に送られてくる。

0:45

URLをタップするとウェブサイトに転送され、「アプリをダウンロードしますか?」という内容のポップアップが表示される(ここでは New Flappy Bird)

0:55

インストールをタップするとなぜかFlappy Birdではなく、Gmailの上に書き換えられるようにさらにGmailのインストールされているのがわかる。

1:11

その後書き換えられたGmailを開くと、なんと別の場所のブラウザにGmailを開いた時刻とともにデータがが表示される。そのデータはブラウザからダウンロードすることができ、それを開くとさまざまなデータが表示される。

2:20

恐ろしいのはそれだけではない、リアルタイムでSMSメッセージなどの内容を常に監視することもできてしまうという。

スパムメールやフィッシングメールなどが増えているので、とにかく外部から送られてくる物で、インストールしますか?などという催促を促すメールがきたら、絶対にインストールしないように。という強い気持ちを常に持っておいたほうがよいだろう。